品牌:华为 无线路由器1“致命武器”竟能被黑!

还记得小时候在学校里,音乐老师教唱《游击队歌》时那慷慨激昂的情景,“我们都是神枪手,每一颗子弹消灭一个敌人。我们都是飞行军,哪怕那山高水又深”。。。不过那时的我们无法想象,时至今日的神枪手不一定再需要进行刻苦、专业的射击训练,而只要搭载一台智能狙击镜就可能迅速变身为百发百中的狙击达人了。不过近日,推出这款霸道装备的厂商却陷入了安全漏洞危机,究竟怎么回事呢?

“致命武器”竟能被黑!

原来这款由生产制造,可以让普通人也变身神射手的智能狙击镜,是一款具有Wi-Fi传输功能并搭载智能传感设备的高端狙击镜。该系统在收集完目标及其环境的所有信息后,可以通过Wi-Fi芯片,将整理过的信息数据传送到使用者或队友的平板电脑、智能手机,甚至是谷歌眼镜()上。而接收到信息的移动设备屏幕上则会显示目标瞄准情况、与目标的距离、射击角度、风向、风速、温度以及弹药重量等信息。

重要的是,利用该智能狙击镜,系统会自动提示对瞄准误差进行校准,给射手如同玩射击游戏一样的感觉。例如,通过枪体上的Tag按键,射手将目标进行标记后,目标一旦再次被瞄准,智能狙击镜的准星便会从蓝色变成红色,来提示射手可以开火了,这样大大提升了远程狙击的命中率。在此前的实验中,一名未接受过射击训练的12岁女中学生在智能狙击镜的帮助下,分别准确地命中了200米、500米、750米和1000米外的靶心,成为“百发百中”的神枪手。

不过现在,如此强大的“致命武器”竟然被曝出存在安全漏洞,黑客可以对其实施入侵、控制。在本月初的2015黑帽大会(国外著名的黑客大会)上,一对黑客夫妇(和)向公众展示了如何轻松地黑入搭载有智能狙击镜的高级狙击步枪,并利用设备上的一系列漏洞,让子弹偏离预定轨道,而击中其他目标的过程。

黑客Auger正通过Wi-Fi侵入智能狙击镜

然而令人无法置信的是,为黑客“敞开”整个系统大门的竟然是Wi-Fi。由于智能狙击镜支持Wi-Fi分享功能,当该功能被开启后,在其Wi-Fi覆盖范围内的任何人都可以通过默认的Wi-Fi密码连接到系统上。而这时不法攻击者亦可连上,并可通过API来改变瞄准应用中的关键参数。

据和Auger发现,攻击者通过无线连接还可以拥有设备的“root”权限,并可以完全控制系统内软件,对目标变量进行永久性更改,或者删除文件让瞄准系统无法运作,甚至让枪支无法开火。不过,最具风险的还是,通过调整子弹重量参数,而导致射击目标的改变。

原本瞄准右侧靶心的一次击发,设备被黑后,子弹击中了左侧的靶心。

在一段仅有2分钟的视频里就演示了将原本瞄准右侧靶心的一次击发,Auger通过修改参数,则让子弹击中了左侧的靶心的情况。

黑入智能狙击镜的演示视频

虽然有人会认为,通过Wi-Fi侵入智能狙击镜系统存在位置覆盖的局限性,因为黑客需要靠近枪械才能实施破解,但实际上该系统中存在的其他漏洞同样也是“致命的”,而Wi-Fi默认密码漏洞则是其中一个最容易被黑客利用的罢了。

2Wi-Fi默认密码危害不容小觑

Wi-Fi默认密码危害不容小觑

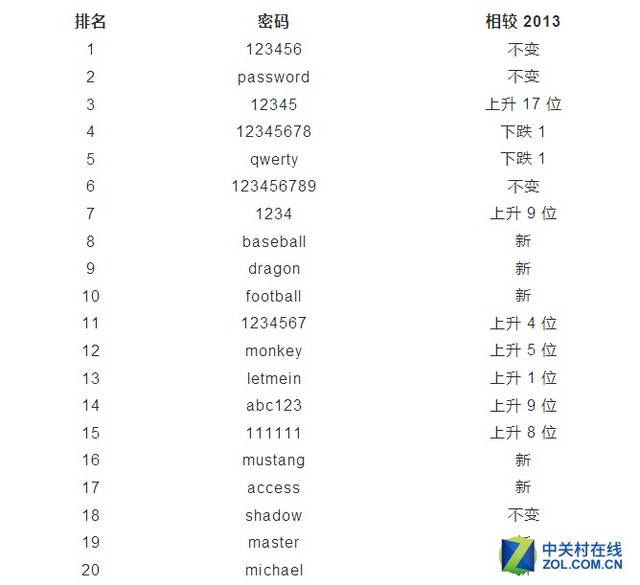

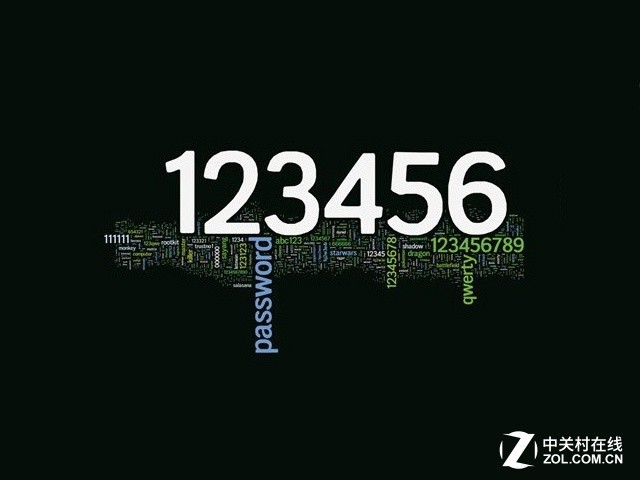

对于默认密码的随意滥用,已经不仅仅是存在于高端智能武器上的个案,而是目前普遍存在的一个大问题了。正如我们熟知的无线路由器存在默认管理密码的安全漏洞一样,在Wi-Fi加密层面同样存在这样的问题,例如“”、“”、“”、“”等无线密码,相信大家都曾经使用过。

安全机构公布的2014年前20名弱密码

而为了方便对设备进行连接与调试,厂商往往也会将上面展示的弱密码作为默认密码使用。即使一些默认密码看起来似乎是由随机数字和字母组成的,实则同样有迹可循,因为此前就有安全研究人员曝出贝尔金某系列无线路由器将默认无线密码与MAC地址进行相关联,继而引发漏洞危机的事件。

默认密码危害不容小觑

根据此前电信运营商提供的资料显示,目前涉及弱密码的无线设备数量已达百万级别以上,而对加密强度很弱的默认密码来说,其危害影响则更需引起业内人士的广泛关注。

因为一旦黑客成功破译了Wi-Fi密码,连接到路由器上,面对大多数路由器仍使用默认管理密码的情况,网络应用的安全性就变得毫无保障。届时黑客只需一行网页代码就可以直接篡改路由器的DNS设置。而DNS相当于用户访问网址的“导航仪”,DNS一旦被黑客控制,就会出现上网变慢、弹出钓鱼广告等危害。

而当用户进行网上购物时,攻击者还可以将用户引导至钓鱼网站,包括假冒QQ安全中心来偷QQ号;假冒淘宝、支付宝来偷用户的登录账号、密码和支付密码,威胁用户的网上支付安全。

3万物互联时代下的入侵危机

万物互联时代下的入侵危机

伴随物联网时代的快速来临,依托Wi-Fi网络进行相互连接的“智能”设备越来越多,然而让人最为头痛和担心仍旧是安全问题。试想一下,无论家用或企业级的互联设备,如接入互联网的交通指示灯、恒温器,或医用监控设备遭到恶意攻击,其后果都将是非常可怕的。

万物互联时代下的入侵危机

物联网是指在互联网基础上进行延伸和扩展而出的网络系统,通过物联网可以让人们实现物与物的息交换和通信,并进行集中管控。其中一个有望获得快速增长的关键细分市场是家庭自动化。随着消费者对家庭自动化控制和监控的需求持续上升,分析师预测此市场到2019年产值将会超过160亿美元。

然而,2011年到2014年,国内互联网公开的安全事故已经造成了累计11.3亿用户的信息泄露。95%的网站能够被黑,40%网站存在后门,70%网站存在漏洞。而除了漏洞,网络攻击方式和来源也日趋多样化。

据2015年全球信息安全状态调查报告指出,2014年全球所有行业检测到的网络攻击共有4280万次,比去年增长了48%。而在今年由于Wi-Fi引发的网络安全事件更是频频发生,3月由于某公司内部存在开放的Wi-Fi网络,导致超级计算机天河一号被入侵,大量敏感信息疑遭泄漏;5月有用户在T1航站楼使用登机牌登录Wi-Fi网络时,发现由于机场Wi-Fi提供商的服务器安全设施不足和代码漏洞,可导致服务器中的用户隐私数据被泄漏及登机人信息被窃取。诸多网络安全故障的发生,都表明今天的Wi-Fi网络安全问题日渐严峻。

当前Wi-Fi密码泄漏、Wi-Fi相关设备漏洞和钓鱼Wi-Fi已经成为时下备受关注的三大Wi-Fi安全隐患。根据抽样调查显示,超45%的企业Wi-Fi密码已经被分享公开,8成以上企业的网络管理员严重缺乏安全意识,使用了非常不安全的弱密码作为Wi-Fi网络密码,攻击者想要入侵这样的Wi-Fi网络,可以说是易如反掌。

不仅如此,对于以前的互联网安全,或许仅是操作系统的安全问题,用杀毒软件便能解决。但是进入万物互联时代以后,包括智能摄像机、路由器、汽车,甚至随身穿戴、智能医疗设备等,都趋于智能化、网络化,解决这些智能硬件的安全问题,仅仅依靠传统的、单一的网络安全解决方案将无法完成。

总结:加强Wi-Fi安全意识势在必行

综上所述,利用简单的Wi-Fi默认密码便将高达数千美金的智能狙击镜轻松黑掉,无疑再次向智能设备商们发出了严正的警示。随着现代科技与连通性的不断发展,对于Wi-Fi加密技术的恰当、正确地使用,有必要成为智能设备商在推出一款产品前重点把关的一大环节。因为,在这些智能设备提升服务便捷性的同时,能否能兼顾消费者的应用安全才是最终受到大家认可的关键。

———END———

限 时 特 惠: 本站每日持续更新海量各大内部创业教程,永久会员只需109元,全站资源免费下载 点击查看详情

站 长 微 信: nanadh666